約300台のワーム感染や偽決済画面設置の原因は? - 実例を解説

教育機関のサーバがランサムウェアに感染した事例は、運用を委託していたベンダー経由で侵入されたものだった。

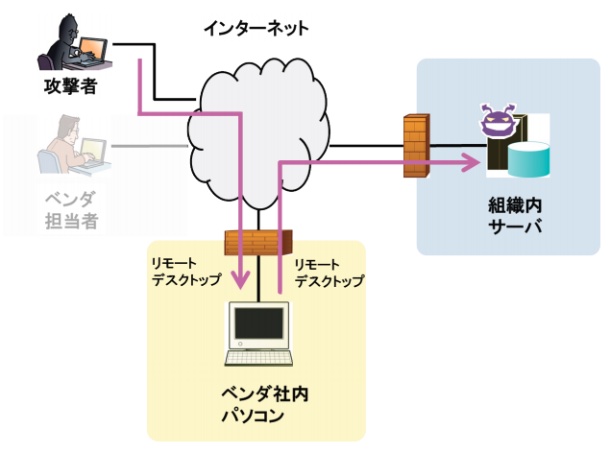

同教育機関では、リモートデスクトップによるアクセスを委託先に限定。業務を受託していたベンダーでは社内の管理用端末で運用を行っていた。

しかし、同管理用端末に対して外部より作業ができるよう、リモートデスクトップによる接続がされており、IPアドレスなどによるアクセス制御も行われておらず、ブルートフォース攻撃を受けて不正アクセスを許し、同端末経由で侵入、ランサムウェアの感染につながった。

IPAでは、修正プログラムの適用やアクセス制御など基本的な対策で防げた可能性が高い事例も少なくないと指摘。運用の不備で対策が遅れたり、放置されてしまうケースも存在し、事業計画やシステム構築の検討段階から、セキュリティに関する運用についても考慮しておく必要があるとして対策を呼びかけている。

アクセス制限していたものの、サプライチェーン経由で侵入を許した(画像:IPA)

(Security NEXT - 2019/08/28 )

![]() ツイート

ツイート

PR

関連記事

予約サイト経由で顧客にフィッシングメッセージ - 小田急リゾーツ

頭皮ケア製品のX公式アカウントに不正アクセス - 利用停止に

ネットストアの第三者による不正ログインに注意喚起 - 資生堂

包装資材通販サイトの侵害、決済アプリ改ざんで個人情報流出の可能性

カーテン通販サイトで決済アプリ改ざん - 個人情報流出の可能性

顧客にフィッシングメール、予約システム侵害か - HOTEL CYCLE

予約管理システムから個人情報流出の可能性 - ダイワロイネットホテルズ

フィッシング攻撃契機に不正アクセス - アーク東短オルタナティブ

笹だんご通販サイトの不正アクセス - 影響範囲が判明

都立大教員がフィッシング被害 - 海外研究者アカウントからのメールで