画像ファイルに悪用コード隠す「ステガノグラフィ」 - 無償ツールが拡大後押しか

2018年に入ってからも、ゼロデイ攻撃などにおいて「ステガノグラフィ」が利用されたケースがたびたび報告されている。4月にはIEのゼロデイ脆弱性「CVE-2018-8174」を用いた「ダブルプレー(併殺)」攻撃で悪用された。

また11月にウクライナで展開されたと見られる「Adobe Flash Player」の脆弱性「CVE 2018-15982」を用いたゼロデイ攻撃においても、JPEGファイルに圧縮されたツールが埋め込まれていた。

いわゆる「ばらまき型」の攻撃においても悪用が確認されている。ボットネット「Cutwail」は10月後半、日本国内をターゲットに不正送金マルウェアを展開した感染活動で「ステガノグラフィ」を利用した。

メールには「注文書の件」「申請書類の提出」「請求データ送付します」など日本語で記載された「Excelファイル」を添付。誤って開いて動作を許可すると、インターネット経由で画像ファイルをダウンロードして解析、埋め込まれた命令を受け取るしくみだった。

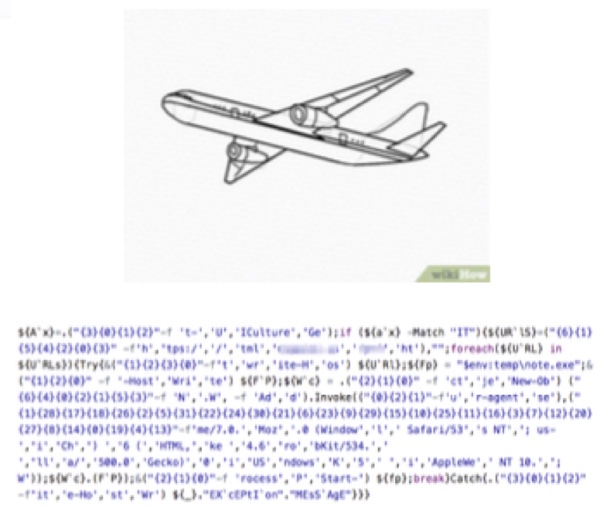

「ステガノグラフィ」の例。一見飛行機の画像ファイルだが、実際は下記のようなコードが埋め込まれている(画像:パロアルトネットワークス)

(Security NEXT - 2018/12/19 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

北朝鮮の攻撃グループ、「Bluetoothデバイス」情報を収集

ボットネット「Cutwail」、日本狙うメール攻撃に新展開 - 画像に命令埋め込む「ステガノグラフィ」を悪用

IEに未修正の脆弱性、APT攻撃に悪用との指摘

IEゼロデイ脆弱性、1年半以上にわたりマルバタイジングが検知回避に利用

「Emdivi」拡散に「Angler EK」を使用か - 「ZeusVM」にも

1日平均3066件の悪質サイトを検知、前年から2割増 - メッセージラボ2010年まとめ

プロトン、暗号化やダミーファイルで重要情報を守るセキュリティソフトを発売