9カ月連絡不能ならば脆弱性情報を公表 - IPAらガイドラインを改定

情報処理推進機構(IPA)とJPCERTコーディネーションセンター(JPCERT/CC)は、脆弱性情報について報告を受けたものの、開発者と連絡が取れずに公表できないケースがあることから、製品利用者の安全に配慮して脆弱性情報を公開できるようガイドラインを改訂した。

両機関では、報告を受けた脆弱性について「情報セキュリティ早期警戒パートナーシップガイドライン」に従い、対応しているが、同ガイドラインについて一部見直したもの。

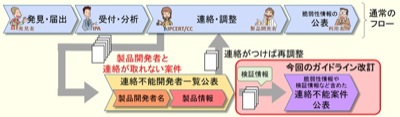

脆弱性情報は、IPAが届出を受け付け、脆弱性情報の公開にあたり、JPCERT/CCが開発者との調整を実施している。しかし、旧ガイドラインのもとでは、対策方法が決まるまで悪用を避けるために非公開としているため、連絡が取れない場合は、「連絡不能開発者一覧」として、開発者名と製品情報をウェブサイト上で公表するにとどめ、脆弱性は公表していなかった。

脆弱性情報公表のフロー(図:IPA)

一方で、2014年3月末時点で開発者と連絡が取れないケースは131件にのぼり、脆弱性の存在を知らずに製品を使い続けると、利用者が被害を受けるおそれもあることから、ガイドラインを改訂した。

9カ月以上連絡が取れない場合を「連絡不能案件」とし、製品開発者、製品利用者が被る不利益のバランスを踏まえた上で脆弱性や検証情報を含め、公開できることとした。今後、情報公開を進めることで、製品の利用者がリスクを認知し、製品の利用を中止したり、緩和策を実施するなど、被害を回避できるようにする。

また今回の改訂では、一般公表に先立ち、利用者に脆弱性情報を提供する取り組みについて追加した。制御システムなどのソフトウェアでは、システム上どのように利用されているか把握できないケースもあり、事前に影響を調査したり、対策を実施する時間を確保できるよう、一般公開前に製品利用者へ脆弱性情報を提供するという。

(Security NEXT - 2014/06/02 )

![]() ツイート

ツイート

PR

関連記事

米当局、MS関連のゼロデイ脆弱性6件を悪用リストに追加

まもなく2月の月例セキュリティパッチ - 祝日直撃のため注意を

先週注目された記事(2026年2月1日〜2026年2月7日)

先週注目された記事(2026年1月25日〜2026年1月31日)

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

インシデント件数が1.3倍に - 「フィッシング」の増加目立つ

4Q脆弱性届出が約1.6倍に - ソフトとサイトともに増加

米当局、「Zimbra」の脆弱性に注意喚起 - 軍関係狙うゼロデイ攻撃も

先週注目された記事(2026年1月18日〜2026年1月24日)

「JVN iPedia」の脆弱性登録が増加 - 3四半期連続で1万件超