MS、月例パッチ7件を公開 - 12件の脆弱性を対処

日本マイクロソフトは、2013年1月の月例セキュリティ更新プログラムを公開した。

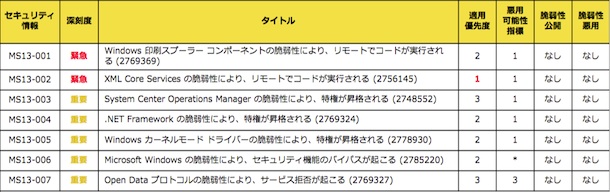

1月の月例セキュリティ更新プログラム一覧

今回の更新プログラムは、深刻度が4段階中もっとも高い「緊急」2件を含む7件。これらプログラムを通じて、12件の脆弱性を修正している。これら脆弱性の公開や悪用は確認されていない。

深刻度が「緊急」で、なかでも適用優先度のレーティングが高いプログラムは、「Microsoft XMLコアサービス」に存在する2件の脆弱性に対応した「MS13-002」。悪意あるウェブページを「Internet Explorer」により閲覧した場合に脆弱性を攻撃され、不正なコードを実行されるおそれがある。

もう1件の「緊急」とされるプログラムは「MS13-001」で、「Windows印刷スプーラーコンポーネント」の脆弱性に対応した。プリントサーバが、細工された印刷ジョブを受信した際にコードを実行されるおそれがある。

日本マイクロソフトセキュリティレスポンスチームでチーフセキュリティアドバイザーを務める高橋正和氏は、「組織内に点在するプリントサーバは、クライアントPCと違ってアップデートを見逃されるケースがある」と指摘。アップデートの適用だけでなく、セキュリティ対策の状況を確認するよう推奨している。

残り5件のプログラムの深刻度は、いずれも2番目に高いとされる「重要」。「MS13-004」では、「.NET Framework」における特権の昇格や情報漏洩など、4件の脆弱性に対応した。

一方「MS13-006」は、攻撃者が特別な細工を施したコンテンツをセッションに挿入することで、「SSL v3」や「TLS」による通信を「SSLv2」にダウングレードできる脆弱性。ただし悪用は難しいと同社では判断しており、深刻度は「重要」となっている。

また「MS13-005」では、「Windowsカーネルモードドライバ」において特権の昇格が生じる問題を解消。「MS13-007」では、「Open Dataプロトコル」においてサービス拒否が発生する脆弱性を修正した。

「MS13-003」は、「Microsoft System Center Operations Manager」の脆弱性に対処するプログラム。

「Microsoft Update」経由の提供は行われず、必要に応じて手動で適用する必要がある。脆弱性は「同2007 R2」と「同2007 SP1」に影響があるが、後者向けのプログラムは現在開発を進めており、完了次第公開する予定だという。

(Security NEXT - 2013/01/09 )

![]() ツイート

ツイート

PR

関連記事

Cisco、アドバイザリ5件を公開 - コラボアプリにDoSやRCE脆弱性

直近更新で修正された「OpenSSL」脆弱性、「クリティカル」との評価も

「vLLM」に深刻なRCE脆弱性 - 動画を扱う環境に影響

「Chrome」に重要度「高」脆弱性が2件 - アップデートを公開

F5「BIG-IP」製品群に複数脆弱性 - DoSなどのおそれ

「SandboxJS」に新たなクリティカル脆弱性4件 - 修正実施

「React Native CLI」や「SmarterMail」の脆弱性悪用に警戒を - ランサムでも

悪用リストに脆弱性4件登録 - サポートツールやPBXなど3製品

Synology製NASに脆弱性 - 3rdパーティ製ツールに起因、KEV登録済み

APIクライアント生成ツール「Orval」にRCE脆弱性 - 再発で2度の修正