TLSに脆弱性「Logjam」 - 国家レベルなら1024ビットまで盗聴可能

「TLSプロトコル」で利用する「Diffie-Hellman(DH)鍵交換プロトコル」にあらたな脆弱性「Logjam」が判明した。「HTTPS」はもちろん、「SSH」「VPN」通信などにも影響がある。

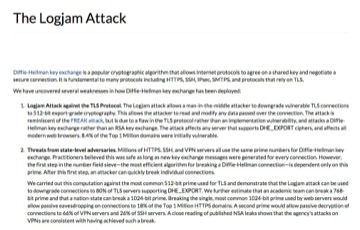

研究者が公表した「Logjam」攻撃。「FREAK」は実装上の問題だったが、今回はTLSプロトコル上の問題だという

今回判明したのは、中間者攻撃により、TLSによる暗号化通信を脆弱な「輸出グレード」である512ビットに変更させることが可能となる脆弱性。攻撃者によって通信内容が盗聴されたり、改ざんされるおそれがある。

フランス国立科学研究センター(CNRS)やフランス国立情報学自動制御研究所、Microsoft、ジョンズホプキンス大学、ミシガン大学、ペンシルベニア大学などの研究者が論文として発表した。研究者によって「Logjam」とのニックネームが与えられている。

研究チームは、今回の脆弱性について実装上ではなく、プロトコル上の問題であると説明。多くのサーバで利用されているDH鍵交換プロトコルが、同じ素数を利用していることに起因しているという。

「DHE_EXPORT」暗号をサポートしている環境では、「HTTPS」「SSH」「IPsec」「SMTPS」など、「TLS」を利用する多くのプロトコルが影響を受けるとし、上位100万ドメインのウェブサイトにおけるHTTPS通信を調査したところ、8.4%に脆弱性が存在したとの調査結果を示した。

(Security NEXT - 2015/05/21 )

![]() ツイート

ツイート

PR

関連記事

「Apache bRPC」に深刻なRCE脆弱性 - アップデートやパッチ適用を

キヤノン製スモールオフィス向け複合機に複数の深刻な脆弱性

全文検索エンジン「Apache Solr」に複数の脆弱性

GitLab、重要度「High」3件含むセキュリティ更新をリリース

「Java SE」にアップデート - 脆弱性11件に対処

GNU Inetutilsの「telnetd」に認証回避の脆弱性 - rootログインのおそれ

「Apache Airflow」に情報漏洩の脆弱性 - アップデートで修正

「BIND 9」にサービス拒否の脆弱性 - 権威、リゾルバに影響

米当局、Ciscoのコミュニケーション製品の脆弱性悪用に注意喚起

「Cisco Unified Communications」に深刻なRCE脆弱性 - 攻撃試行も確認