「Lockyランサムウェア」が国内外で猛威 - マクロを有効化させる巧妙手口も

Wordのマクロを通じて感染し、拡張子を「.locky」に変更する新種のランサムウェアが国内外で拡散しており、複数のセキュリティベンダーが警戒を呼びかけている。

ダウンローダーとなるWordファイルの検知状況(画像:ESET)

「lockyランサムウェア」は、ダウンローダーとなるWordファイルをメールで送り付け、同ファイルのマクロにより感染するマルウェア。メールは請求書などを装って拡散し、日本語を含む複数の言語で流通。国内外で多数検知されている。

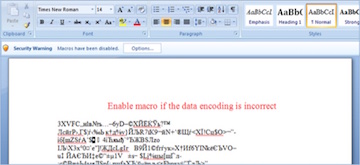

ソーシャルエンジニアリングを用いたWordファイル(画像:Sophos)

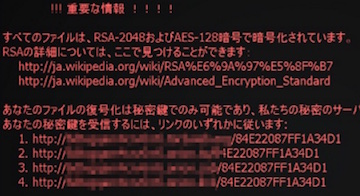

感染するとユーザーの意図に反して暗号化し、拡張子を「.locky」に変更。デスクトップの壁紙に脅迫文を掲載して、0.5〜1BTCのBitcoinを要求する。シャドウコピーを削除する機能を備えるほか、ファイルサーバなどのファイルも暗号化するという。

英Sophosが検知したケースでは、マクロをオフにしているユーザーへの対策として、問題のWordファイルに文字化けしたように見せかける文字列を記載。「エンコーディングが誤っている場合は、マクロを有効化してください」などとだまし、マクロを有効化させて感染させるソーシャルエンジニアリングの手口を用いていた。

デスクトップに表示される脅迫文(画像:キヤノンITS)

またESET製品を扱うキヤノンITソリューションズによれば、国内に対しても「請求書」を偽装したメールが送信されており、感染後に生成される身代金を要求するファイルや、デスクトップの壁紙なども日本語の文章が用いられていた。国内でも多数検知しており、2月17日に国内でESETで検知されたマルウェアの21.2%を占めたという。

こうした状況を受け、セキュリティベンダーは、脆弱性の修正やセキュリティ対策ソフトの活用、データのバックアップなどをランサムウェアへ注意するよう呼びかけている。

また感染活動にはマクロが用いられており、同機能をオフにしたり、添付ファイルを開く際には、マクロ機能を利用できないマイクロソフトのViewerアプリの活用などを勧めている。

(Security NEXT - 2016/02/18 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

リフト券システムがランサム被害、個人情報流出の可能性 - ガーラ湯沢

LINEのQRコードやグループ作成求める詐欺メール - 「業務連絡の効率化」とウソ

ランサムウェア被害が判明、商品出荷に影響 - ペット用品会社

「React Native CLI」や「SmarterMail」の脆弱性悪用に警戒を - ランサムでも

先週注目された記事(2026年2月1日〜2026年2月7日)

ランサムで情報流出の可能性、廃棄物処理などは通常稼働 - レナタス子会社

海外子会社でランサム被害、ファイル暗号化 - アルバック

サーバでランサムウェア被害を確認、影響など調査 - 穴吹興産

海外法人が昨年末にランサム被害、年明け後判明 - 新光商事

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出