人気Androidアプリの9割以上に脆弱性 - 「情報漏洩」や「なりすまし」のおそれ

一般に公開されている9割以上のAndroidアプリに、なんらかの脆弱性が含まれていることがわかった。開発者に知識があれば容易に防げる脆弱性も少なくなく、開発段階のまま公開し、脆弱性が潜在しているケースもある。

ソニーデジタルネットワークアプリケーションズ(SDNA)が、Google Playにおいて8月28日までに公開されていた人気アプリ6170件を対象に、脆弱性の実態について調査を実施したもの。

調査にあたっては、SDNAのアプリ解析エンジン「Secure Coding Checker」を用い、日本スマートフォンセキュリティ協会(JSSEC)が公開している「Androidアプリのセキュア設計・セキュアコーディングガイド」に準拠しているか調べた。

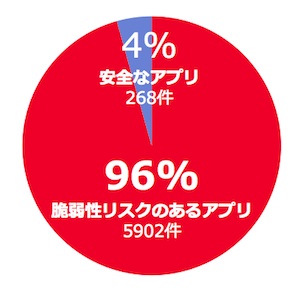

脆弱性リスクのあるアプリの割合(グラフ:SDNA)

同調査では、調査対象となったアプリの96%にあたる5902件から、1件以上の脆弱性が検出された。同社によれば、アプリのカテゴリにおける大きな偏りは見られず、分野や業種問わず、全般的に脆弱性対策が遅れていることがわかったという。

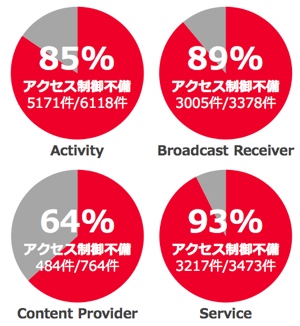

アプリを構成するコンポーネントのアクセス制御に問題があるアプリは、5456件で88%に及んだ。悪意あるアプリからコンポーネントが利用された場合、「情報漏洩」や「なりすまし」などの被害に遭う可能性がある。

コンポーネントのアクセス制御不備(グラフ:SDNA)

通信面では、5632件のアプリがインターネット通信を活用しており、72%にあたる4030件がHTTPSによる暗号通信を利用。25%は、HTTP通信を利用しているが、なかには保護すべき情報を平文で送信するアプリもあった。

HTTPSを利用しているアプリに関しても、39%がサーバ証明書の正当性について検証を無効化した状態でHTTPS通信を実装。通信内容の盗聴や改ざんなどのリスクを抱えていた。

こうした現状について、SDNAでセキュリティコンサルタントを務める西村宗晃氏は、「開発者が動作確認を行う際にあえてセキュリティを無効化し、いわゆるオレオレ証明書を利用してチェックを行い、修正せずにそのまま公開してしまっている」と原因を分析する。

さらに不正なページを閲覧することで、任意のJavaコードが実行されてしまう「WebView」のAPIを実装していたアプリは、49%にのぼった。

またログ出力に関しても開発時の状態のままリリースしているケースが目立つ。ログレベル設定に誤りがあるケースを見ると、デバッグ情報が含まれ、本来リリース版に使用すべきではないログ関数を用いていたケースが、5300件となり、全体の86%と8割を超える。

西村氏は、「アプリの脆弱性を狙うマルウェアは現状少なく、すぐに悪用されるとは限らないが、今後こうした脆弱性が攻撃対象となりうる」と危険性を指摘。知識さえあれば容易に修正できる脆弱性も多いとして、「Androidアプリのセキュア設計・セキュアコーディングガイド」の活用など、開発者に脆弱性対策を呼びかけている。

(Security NEXT - 2013/10/30 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「Ivanti EPMM」にゼロデイ脆弱性、悪用確認 - パッチ適用や侵害調査を

「Android Framework」のゼロデイ脆弱性に注意喚起 - 米当局

「Android」に月例パッチ、脆弱性107件に対応 - 2件ですでに悪用も

ビデオ会議サービスのZoom、脆弱性9件を公表

Samsung製端末、ゼロデイ攻撃の標的に - 商用レベルスパイウェアを悪用か

「MS Edge」にセキュリティアップデート - 独自修正も

ビデオ会議の「Zoom」に複数脆弱性 - 最新版に更新を

「Unity」ランタイムに脆弱性 - 利用アプリは要再ビルド

Mozilla、最新版ブラウザ「Firefox 134」を公開 - 複数の脆弱性を修正

「Firefox 136」がリリース - ESR版では「クリティカル」脆弱性を修正