MS、Flameによる偽造証明書発生で多重対策を実施 - 証明書のルート分離やWUなど強化

日本マイクロソフトは、マルウェア「Flame」による証明書の悪用を受けて、実際に利用された偽造証明書の無効化にくわえ、証明書の管理方法を抜本的に見直すとともに「Windows Update」による対策を講じた。

今回の攻撃は、Microsoftの中間認証局である「ターミナルサーバライセンスインフラストラクチャ(TSL)」で正規に発行された証明書が悪用されたもの。

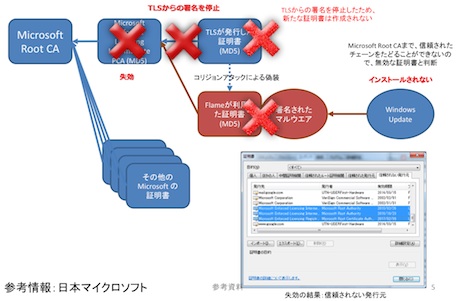

問題の証明書は、アルゴリズムにMD5を利用。有効期間やシリアル番号が容易に予測できる脆弱なものだったことから、攻撃者はハッシュ衝突攻撃により正規証明書と同じハッシュ値を持つ偽造証明書をねつ造、マルウェア「Flame」を署名していた。

さらに「Flame」へ感染した端末は、WPAD(Web Proxy Auto-Discovery)プロトコルやNetBIOSを活用し、自身をプロクシとしてネットワーク上の端末に認識させる中間者攻撃を展開。ネットワーク内で「Windows Update」を実施した他端末へ不正ファイルを配布していた。

通常、「Windows Update」で入手した更新プログラムを適用する際、署名で正当性を確認するが、「Flame」では、偽証明書の署名によりMicrosoftの正規ファイルとして認識させ、ネットワーク上の他端末にマルウェアを拡散させることが可能だった。

6月4日に公開したセキュリティアドバイザリ(2718704)の概要(図:日本マイクロソフト)

こうした問題を受けて同社は6月4日に公開した更新プログラムで、不正に作成された偽証明書だけでなく、偽造元となる証明書を発行した中間認証局「TSL」そのものの失効処理を実施。「TSL」によるあらたな署名を停止した。

Microsoftのルート証明書とは別に、「TLS」専用のルート証明書を別途用意。同証明書下に「ハッシュ衝突攻撃」の影響を受けない「SHA-1」「SHA-2」でTLS用の証明書を作成。くわえてTSLで発行した証明書を、プログラムに対する「コード署名」として利用できないよう変更した。

さらに今回発行した証明書で署名されたファイルのみを信頼するよう「Windows Update」「Windows Server Update Services(WSUS)」「System Center Configuration Manager(SCCM)」のアップデートを実施している。

「Windows Update」を使用している場合は、自動で最新版にアップデートすることが可能。「WSUS」「SCCM」については、更新プログラムを適用する必要がある。

(Security NEXT - 2012/06/14 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

Cisco ASAのSNMP処理にゼロデイ脆弱性「EXTRABACON」

MS、証明書インフラを強化する更新プログラム - 6月より継続的に提供

失効証明書の情報を自動更新するWindows向け更新プログラム

ディスク消去する「Batchwiper」、イランで見つかる - 「Stuxnet」との関係性は不明

Kaspersky、「miniFlame」を確認 - 他マルウェア作者と連携か

偽装証明書が失効されているか確認を - 「Flame」の不正証明書問題

MS、標的型攻撃「Flame」で悪用された証明書を失効させる更新プログラムを公開

中東狙う高度なマルウェア「Flamer」見つかる - コードの複雑さは「Stuxnet」や「Duqu」に匹敵

P2Pソフトやウェブ経由のウイルス感染をブロックする中小企業向けUTM - ワイズ