「ごめん!」TeslaCrypt開発者が復号キー公開 - 無償復号化ツールも登場

公開のきっかけとなったのは、ESETのアナリストが、同ランサムウェアの被害者向け公式サポートチャンネルを運用する匿名のグループとコンタクトを取ったことだという。サポートへ、復号化するためのマスタ—キーを求めたところ、要求に応じて公表された。

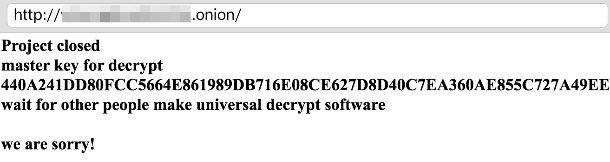

マスターキーとして公開された256ビットの文字列

マスターキーの公開を受けて、ESETでは無料の復号ツール「TeslaCrypt decrypter」を作成。同社サイト上へ公開した。またこれまでに「Petya」の対策ツールなども公開されたヘルプサイト「Bleeping Computer」においても「TeslaDecoder」が公開されている。

ESETの説明によれば、「TeslaCrypt decrypter 1.1」は、「バージョン3」から「同4.2」までのすべての亜種に対応しており、ファイルを復号化できるという。同社サイトより無料でダウンロードすることが可能。

同ツールは、コマンドプロンプトより管理者権限で起動。ドライブを特定すると暗号化されたファイルを検索し、復号化するとしている。

(Security NEXT - 2016/05/19 )

![]() ツイート

ツイート

PR

関連記事

重要インフラの3社に1社でランサム被害 - 11%は感染20台以上

国内で検知急増のランサム「Jaff」に復号化ツール

ランサムウェア「AES_NI」「BTCWare」被害者向けに復号化ツール

Avast、あらたに3種のランサムウェア復号化ツールを公開

ランサムウェアによる最大の標的国は日本

ランサム対策プロジェクトが拡大中 - あらたに4社が復号ツール

2016年上半期のランサムウェア感染、前年同期比7倍 - 法人の被害増加目立つ

2月に「Bedep」感染を多数観測 - 「Angler EK」で拡散か

「CryptXXX」が進化、LAN上の共有フォルダをスキャン - データ窃取機能も

「Angler EK」に緩和ツール「EMET」を回避するエクスプロイト