国内のオープンリゾルバを踏み台にしたDNS水責め攻撃が再開 - JPCERT/CCが観測

国内のオープンリゾルバを利用した「DNS水責め攻撃」が再び観測された。JPCERTコーディネーションセンターでは、踏み台となるオープンリゾルバの問題解決に向け、活動を再開している。

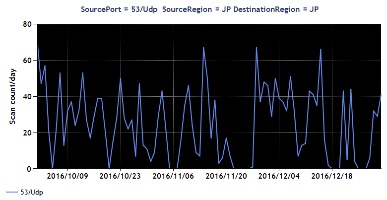

JPCERT/CCによるパケットの観測数推移

2016年第4四半期に、国内のオープンリゾルバを踏み台とした「DNS水責め攻撃」が観測されたもの。攻撃では、JPCERTコーディネーションセンターが設置するセンサーのIPアドレスが詐称されており、同センターでは水責め攻撃を受けた国内外にある多数のIPアドレスが応答したパケットを受信しているという。

同センターでは攻撃の再開を受けて、踏み台に利用されるおそれがある「オープンリゾルバ」を保有する組織の管理者に対し、情報提供を通じて改善を求める活動を再開した。

「DNS水責め攻撃」は、ボットネットなどからオープンリゾルバ経由で、攻撃対象のDNSサーバに存在しないサブドメインを含むドメイン名の問い合わせを集中させるDDoS攻撃。「ランダムサブドメイン攻撃」「ランダムDNSクエリ攻撃」などとも呼ばれている。

(Security NEXT - 2017/02/14 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

9月後半からDNS水責め攻撃が再開 - JPCERT/CCが観測

「DNS水責め攻撃」対策を講じたDNSサーバの構築サービス