「SNMPリフレクター攻撃」に注意を - 10月中旬ごろより発生

ネットワーク機器の監視などに用いられるプロトコル「SNMP」を悪用したDoS攻撃が確認された。10月より攻撃を観測している警察庁では、SNMPに対応したネットワーク機器が攻撃の踏み台に悪用されるおそれもあるとして、注意を呼びかけている。

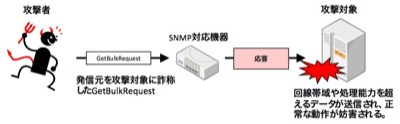

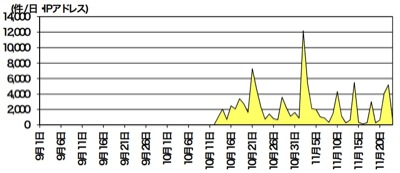

SNMPリフレクター攻撃の流れ(上段模式図)UDP 161番ポートに対するアクセス推移(下段のグラフ:警察庁)

同庁によれば、発信元のIPアドレスを詐称し、踏み台となるSNMP対応機器に対してリクエストを行うことで、パケットを詐称したIPアドレスへ送り付ける「SNMPリフレクター攻撃」を10月中旬ごろより観測しているという。

具体的には、「SNMPv2エージェント」やSNMPコミュニティ名が初期値である「public」に設定されている機器のUDP 161番ポートに対し、発信元のIPアドレスを詐称した不正なリクエストをインターネット経由で送信。複数の管理データ(MIB)をまとめて取得するよう要求する「GetBulkRequest」によって、増幅された応答データが詐称されたIPアドレスに送信される。

同庁では、今回の不審なリクエストを一部のセンサーでは観測していないことから、事前に何らかのスキャン行為によって攻撃の踏み台となる機器を選定した上で、アクセスを行っていると分析。

外部からアクセスできるSNMPに対応したネットワーク機器が攻撃の踏み台へ悪用されるおそれがあることから、外部からアクセスの制限や不要なSNMPエージェントの停止、SNMPv3による認証の利用、SNMPコミュニティ名において初期値を避けるなど、対策を講じるよう注意を呼びかけている。

(Security NEXT - 2014/11/26 )

![]() ツイート

ツイート