オートラン機能停止プログラムの自動配信でウイルス感染率が低下

日本マイクロソフトは、2月よりオートラン機能を停止させる更新プログラムの自動更新を開始しているが、感染数の低下など成果が現れているという。

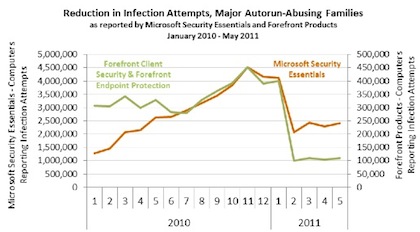

MSEとForefrontの検出状況推移(グラフ:日本マイクロソフト)

オートラン機能は、外付けドライブなどマウントした際、メディア内に置かれた「autorun.inf」ファイルに記載されている内容を自動的に実行する機能。

「Conflicker」など、同機能を悪用してUSBメモリ経由で組織のネットワーク内へ侵入するワームが発生している。

こうした状況を受け、日本マイクロソフトでは、2009年2月より同社ダウンロードセンターで、同機能を停止するプログラムを公開したが、2011年2月より自動更新による提供を開始した。

「Windowsの自動再生機能の更新プログラム」を導入すると、USBメモリなど外部接続デバイスを接続しても自動実行が無効になる。ただしCD-ROMやDVD-ROMは対象外。

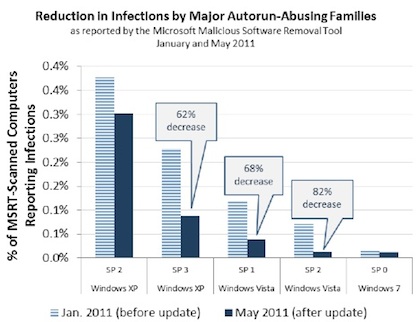

5月はMSRTによる感染の検知数が大きく減少(グラフ:日本マイクロソフト)

同社では、プログラム提供前となる1月と、提供後の5月における「悪意のあるソフトウェアの削除ツール(MSRT)」の主要関連マルウェアにおける感染状況を調査した。

調査結果によれば、効果がもっとも大きかった「Windows Vista SP2」では、感染数が82%減少。次に高かった「Windows Vista SP1」では68%減、「Windows XP SP3」についても62%減と大幅な縮小が確認されたという。「Windows 7」は既定で無効化されていることから、大きな変化はなかった。

(Security NEXT - 2011/07/04 )

![]() ツイート

ツイート

PR

関連記事

ワーム型ランサムウェア「ZCryptor」が登場 - USBメモリなどで拡散

トレンド、制御システムで不正アプリの起動を阻止する新製品

2008年に登場したマルウェアが依然として活発、スパム最多ウイルスに

検索結果からアドウェアサイトへ誘導する「Boaxxe.BE」が最多 - ESETレポート

オートラン機能で感染広げるワームが引き続き活発 - マカフィーまとめ

脆弱性攻撃や「W32/Conficker」の検出数が増加 - ドライブバイダウンロード攻撃は後退

「Blackhole」関連の脅威が依然活発、JREのアップデートを - マカフィー調査

ドライブバイダウンロード攻撃が引き続き活発 - 上位の半数以上が関連マルウェア

「Blackhole」や「RedKit」関連の脅威が引き続き拡散 - 「JRE」に対する脆弱性攻撃が活発

ドライブバイダウンロード攻撃が活発、ランキング上位占める - ESETレポート