「GOM Player」の正規アップデートでマルウェア感染のおそれ - ラックが指摘

ラックは、グレテックジャパンが提供している動画再生ソフト「GOM Player」の正規アップデートを悪用し、ウイルスへ感染させる標的型攻撃を確認したとして注意喚起を行った。

ラックによれば、同製品が備えたアップデート機能を実行すると、アップデートプログラムを装ったウイルスに感染。外部から遠隔操作が可能となり、パソコン内部やネットワーク上の情報が漏洩するおそれがあるという。

同社が標的型攻撃に関する調査を行っていたところ、定期的に発信される不正なデータ送信を検知。調査を行ったところ、今回の攻撃を把握した。同ソフトの利用者全員に対して攻撃が行われたわけではなく、感染活動の発覚を遅らせるため、感染対象を絞り込んでいたと同社では分析している。

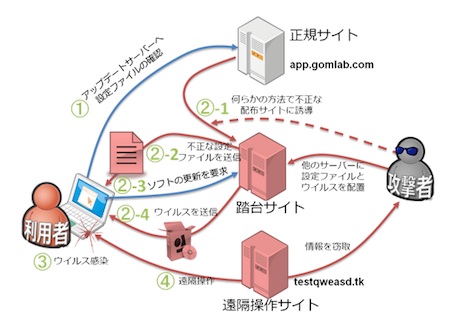

ウイルス感染の流れ(図:ラック)

具体的に攻撃手法を見ると、同ソフトでは起動時に正規サイトからアップデートプログラムの所在が記載された「アップデート設定ファイル」を取得するしくみだが、正規サイトからダウンロードされる同ファイルが、攻撃者の用意した「踏み台サイト」を経由。不正な「アップデート設定ファイル」がソフト側に配信されるようになっていた。

そうして配信された「不正なアップデート設定ファイル」を、ソフトの更新時に参照するため、正規の実行ファイルではなく、踏み台サイトよりマルウェアをダウンロード、実行してしまう。

同社の調査によれば、ウイルス感染に悪用された「踏み台サイト」は、日本国内に設置されており、攻撃者により不正侵入され、悪用されたものと見られる。また正規サーバからのデータが踏み台サイトを経由していた理由について、DNS情報の汚染や、正規サイトの改ざんなどの可能性を示唆した。

同社ではこうした状況を受け、ウェブサイトで「GOM Player」をインストールしている端末においてマルウェアへ確認されていないか確認するポイントを紹介。またネットワーク管理者に対して現状確認されているコマンド&コントロールサーバのIPアドレスやドメインを公開している。

また「GOM Player」における既存のアップデート機能を、安全性が確認されるまで利用しないよう呼びかけるとともに、最新版を利用する場合は、別の信頼できる手段でアップデートするよう呼びかけている。

(Security NEXT - 2014/01/23 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「GOM Player」によるウイルス感染、発生時期を訂正 - 1カ月早い11月末より発生

「もんじゅ」PCのウイルス感染経路、「GOM Player」のアップデートと断定

国立がん研究センターで医師のPCがマルウェア感染 - 「GOM Player」経由で

「GOM Player」によるマルウェア感染、原因は不正アクセス - 1月16日に修正済み

「GOM Player」や関連製品のアップデートサービスを一時停止 - グレテック

「GOM Player」などの会員サービスに不正ログイン攻撃 - 未登録の場合は勝手に会員登録