複数ポートで「Mirai」のアクセス増を観測 - ブロックチェーン「EOS」の秘密鍵狙う動きも

TCP 80番ポートやTCP 8000番ポート、TCP 8888番ポートなどにおいて、Miraiの感染端末が発信元と見られるアクセスが増加しているとして、警察庁が注意を呼びかけている。

TCP 80番ポートに関しては、ロシアなどを中心に6月10日以降にアクセスが増加。同庁では6月13日に注意を喚起し、6月15日以降は一時減少が見られたが、6月22日よりふたたび増加した。

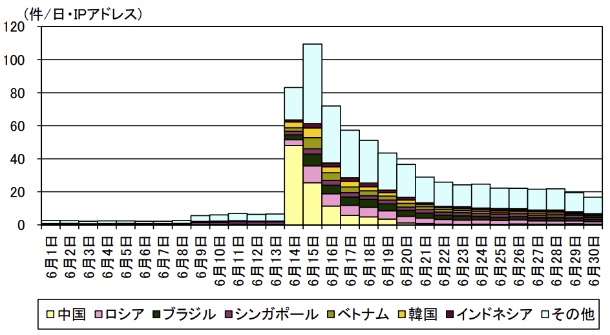

また6月14日には、TCP 8000番ポートへのアクセス急増を観測。おもに中国を発信元としており、翌15日をピークに減少しているが、以降もアクセスを観測している。日本国内を発信元としたアクセスも観測したとしており、注意が必要。

いずれもアクセス元のIPアドレスでは、脆弱性が指摘されているウェブサーバ「XiongMai uc-httpd」が稼働。「Mirai」に感染後、探索活動などが展開されていると見られている。同サーバをアクセス元としたMiraiボットによるアクセスは、情報通信研究機構(NICT)においても観測されている。

「Mira」感染端末を発信元としたTCP 8000番ポートに対するアクセス(グラフ:警察庁)

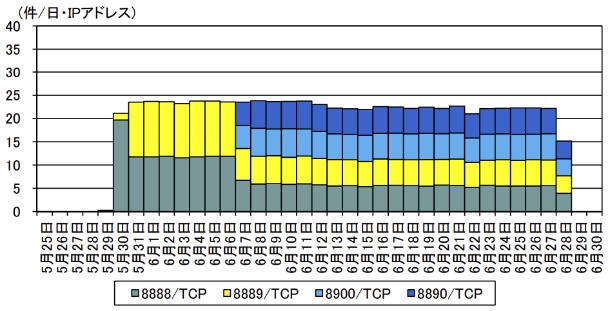

また警察庁では、TCP 8888番ポートや隣接するTCP 8889番ポート、TCP 8890番ポート、TCP 8900番ポートなどへのアクセス増加も観測しており、「Mirai」による特徴が含まれていた。

一方、これらポートに対して、「Mirai」と無関係と見られるアクセスの増加も観測しているという。

ブロックチェーン「EOS」で用いる「EOS RPC API」の設定に問題があり、テスト用APIで秘密鍵が漏洩する問題が5月24日にGitHubで報告されており、「EOSノード」の同APIへアクセスを試みる探索行為だった。

「EOS」ノードを探索するアクセスの推移(グラフ:警察庁)

(Security NEXT - 2018/07/24 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

2023年1Q、日本発のMiraiによるパケットが増加 - JPCERT/CC

「Mirai」によるパケットが増加 - 送信元の多くで防犯用映像記録装置が稼働

「Mirai」国内感染ホスト、約半数がロジテック製ルータ

2021年1Qにダークネットで1187億パケットを観測 - NICT

約3分の1の企業がIoTやOTでセキュリティ事故を経験

国内設置ルータを踏み台とした攻撃パケットの増加を観測 - JPCERT/CC

VirusTotalがIoTマルウェア分類ハッシュ関数「telfhash」を採用

政府の脆弱IoT機器調査「NOTICE」、2月20日から - イメージキャラクターにカンニング竹山さん

2月中旬から「Mirai」亜種が活発化か - JPCERT/CC観測

PW設定に問題あるIoT機器、年間2249件に注意喚起