対GPONルータ攻撃を観測 - 同発信元から仮想通貨発掘ソフト狙うアクセスも

警察庁は、「GPONホームルータ」に見つかった脆弱性の悪用を試みるアクセスの増加を5月初旬に観測したことを明らかにした。

韓DASAN Networks製の「Gigabit Passive Optical Network(GPON)」ルータにおいて見つかった深刻な脆弱性「CVE-2018-10561」「CVE-2018-10562」を悪用する動きを観測したもの。脆弱性が悪用されると認証を回避して管理画面にアクセスされたり、コマンドインジェクションが行われるおそれがある。

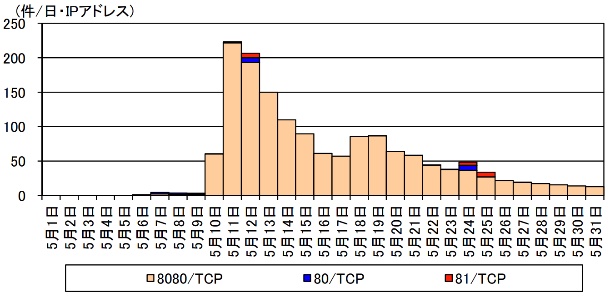

脆弱性は4月30日に公表されたが、同庁では、5月6日より脆弱性を対象とするアクセスを観測。10日に増加し、11日にピークを迎えた。

アクセス元を調べたところ、ほとんどがメキシコのIPアドレスで稼働する「GPONルータ」や「デジタルビデオレコーダ」といったIoT機器を発信元としていたという。

GPONルータの脆弱性に対するアクセスの推移(グラフ:警察庁)

「GPONルータ」に対する攻撃は、情報通信研究機構(NICT)やトレンドマイクロでも観測されており、発信元がメキシコのIPアドレスだった点は、トレンドマイクロの報告とも一致している。

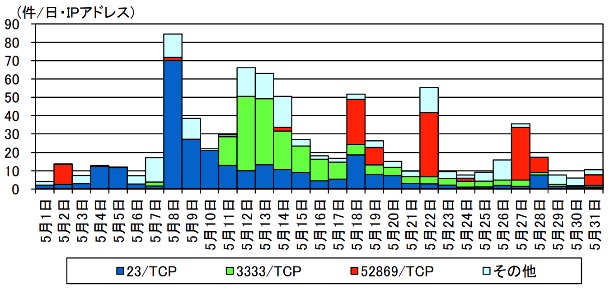

また同庁では、同じ発信元のIPアドレスからtelnetのTCP 23番ポートをはじめ、仮想通貨のマイニングを行うソフトウェア「Claymore」を標的としたと見られるTCP 3333番ポートへのアクセスや、TCP 52869番ポートより特定のファイルをダウンロードしたり、実行を試みるアクセスも観測しているという。

マルウェアに感染したIoT機器を通じて、感染の拡大や仮想通貨を発掘するための脆弱な機器を探索しているとして、注意を呼びかけている。

GPONルータを攻撃した発信元からの他ポートに対するアクセス推移(グラフ:警察庁)

(Security NEXT - 2018/07/04 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

2023年1Q、日本発のMiraiによるパケットが増加 - JPCERT/CC

「Mirai」によるパケットが増加 - 送信元の多くで防犯用映像記録装置が稼働

「Mirai」国内感染ホスト、約半数がロジテック製ルータ

2021年1Qにダークネットで1187億パケットを観測 - NICT

約3分の1の企業がIoTやOTでセキュリティ事故を経験

国内設置ルータを踏み台とした攻撃パケットの増加を観測 - JPCERT/CC

VirusTotalがIoTマルウェア分類ハッシュ関数「telfhash」を採用

政府の脆弱IoT機器調査「NOTICE」、2月20日から - イメージキャラクターにカンニング竹山さん

2月中旬から「Mirai」亜種が活発化か - JPCERT/CC観測

PW設定に問題あるIoT機器、年間2249件に注意喚起