恥ずかし画像詐欺とランサム攻撃が融合 - 「証拠動画」のリンクにワナ

実在しないにも関わらず、盗撮した画像や動画の公開をちらつかせ、金銭をだまし取る詐欺が発生しているが、さらにランサムウェアへの感染も試みるあらたな攻撃が確認された。セキュリティベンダーやセキュリティ機関が警戒を呼びかけている。

マルウェアをしかけて端末の制御を奪い、内部の個人情報を奪ったほか、アダルトサイトの閲覧姿を撮影したなどと騙して仮想通貨による金銭の支払いを要求する詐欺に関連し、あらたな攻撃が確認されたもの。

従来の攻撃では、インターネット上へ流出したと見られるパスワードを記載し、端末を侵害したことを事実のように見せかけたり、SNSをはじめとする公開情報から入手したと見られるパートナーや雇用者、職業などを示して信用させ、金銭を脅し取ろうとしていたが、メールの内容がさらに悪質化しているという。

攻撃を確認したProofpointによれば、12月5日ごろより米国を中心に攻撃キャンペーンが展開されており、不安を煽った上でランサムウェアへ感染させることを狙っていた。

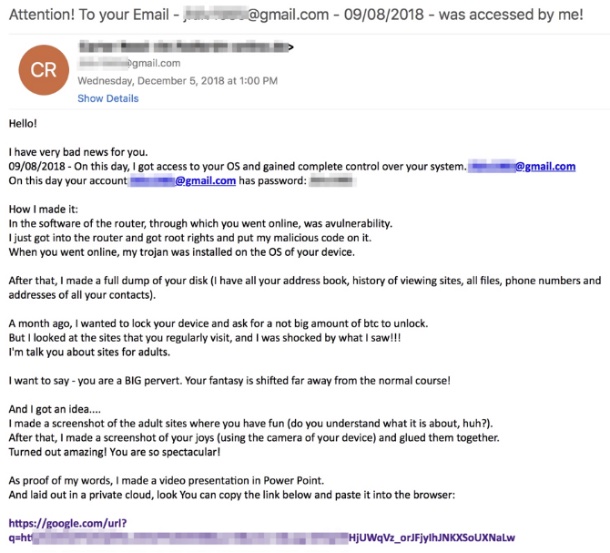

攻撃に用いられた文面の一部(画像:Proofpoint)

メールの本文では、従来どおり端末を侵害し、盗撮を行ったなどと説明するが、今回の攻撃では証拠を示すプレゼンテーション動画も用意したなどと主張。

PowerPointファイルへのリンクなどとして外部へ誘導するが、実際はマルウェア「AZORult」へ感染させることを目的としたURLで、最終的にはランサムウェアの「GandCrab」に感染するという。

また今回の攻撃ではリンクのクリック状況などを取得して受信者の行動を観察しており、より効果的なソーシャルエンジニアリングの手法を模索している動きも見られた。

JPCERTコーディネーションセンターは、類似した文章を用いる詐欺メールはこれまでも流通していたが、ランサムウェアへの感染を狙うケースは、今回はじめて報告されたと指摘。

悪用されたランサムウェア「GandCrab」についても、一部バージョンは復号化ツールがリリースされているものの、今回利用された「バージョン5.0.4」について、は復号化ツールは用意されていないとし、注意を呼びかけている。

(Security NEXT - 2018/12/12 )

![]() ツイート

ツイート

PR

関連記事

サーバがランサム被害、UTMの設定不備を突かれる - CRESS TECH

ランサム被害、本番環境への影響がないことを確認 - フュートレック

個情委、人事労務サービスのMKシステムに行政指導 - 報告は3000件超

ランサム被害で情報流出のおそれ、調査を継続 - フュートレック

初期侵入から平均62分で横展開を開始 - わずか2分のケースも

サイバー攻撃で狙われ、悪用される「正規アカウント」

小規模事業者持続化補助金の事務局がランサム被害

JPCERT/CCが攻撃相談窓口を開設 - ベンダー可、セカンドオピニオンも

サーバがランサム被害、データが暗号化 - 愛知陸運

ランサムウェア被害による情報流出を確認 - アニエスベー