「Mingw-w64」由来の実行ファイルに「ASLR」を利用しない脆弱性

「Mingw-w64」において作成されたWindows実行ファイルが、利用するとされる脆弱性保護機能を実際は利用していないことが判明した。セキュリティ機関が注意を呼びかけている。

同ソフトは、「MinGW(Minimalist GNU for Windows)」のフォーク。デフォルトで作成したWindows実行ファイルにおいて、メモリ空間をランダムに配置することで、脆弱性に対する攻撃の影響を緩和する「ASLR(Address Space Layout Randomization)」を利用するとされるが、実際は同機能を利用していない脆弱性「CVE-2018-5392」が判明した。

実行ファイルのPEヘッダに「ASLR」との互換性を示す内容を含むものの、再配置テーブルが削除され、「ASLR」を利用しておらず、「ROP(return-oriented programming)」攻撃に対して脆弱だという。

CERT/CCでは、同脆弱性の回避策として「ASLR」の再配置テーブルを強制的に保持させる方法を紹介。利用者へ注意を呼びかけている。

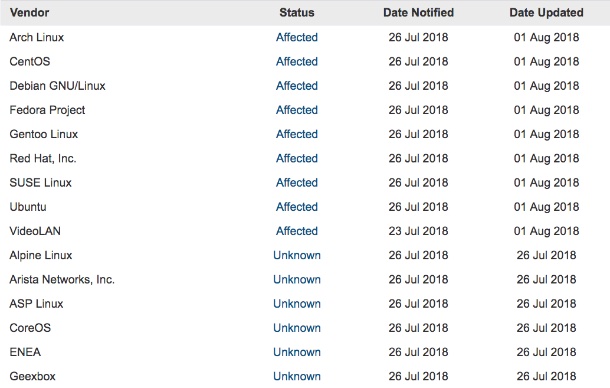

脆弱性の影響を受けるベンダー(表:CERT/CC)

(Security NEXT - 2018/08/06 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「PAN-OS」脆弱性への攻撃、国内でも被害報告

「ClamAV」にクリティカルパッチ - サービス拒否の脆弱性など修正

「PAN-OS」のアップデートが公開 - 旧版にも順次提供予定

「PAN-OS」脆弱性、攻撃条件を修正 - 一部緩和策が「効果なし」に

「PAN-OS」脆弱性に対する攻撃が増加 - コマンドで悪用試行を確認可能

「PAN-OS」脆弱性の詳細や悪用コードが公開済み - 攻撃拡大のおそれ

WP向けメールマーケティングプラグインにSQLi脆弱性

HashiCorpのGo言語向けライブラリ「go-getter」に脆弱性

Cisco、セキュリティアドバイザリ3件を公開 - 一部でPoCが公開済み

「Chrome 124」が公開 - セキュリティ関連で23件の修正