国内でも「Drupalgeddon 2.0」を観測 - 「Drupal」利用者はアップデート状況の確認を

同庁によれば、観測した攻撃は実証コードに酷似した「POSTリクエスト」。脆弱性の探索だけでなく、外部よりファイルを取得し、インストールさせようとしていた。

SANSの研究者によれば、こうした攻撃では、POSTリクエストを送信する際に、偽のリファラーなどを設定しているケースがあり、「baidu.com」からのアクセスを装ったケースが確認されている。

さらにコインマイナーをインストールさせる攻撃では、永続的に動作するよう定期的に起動するよう設定していた。またファイルのアップデート機能を提供するバックドアが設置されるケースがあったほか、Windowsで実行されている「Drupal」を探索する動きもあると報告している。

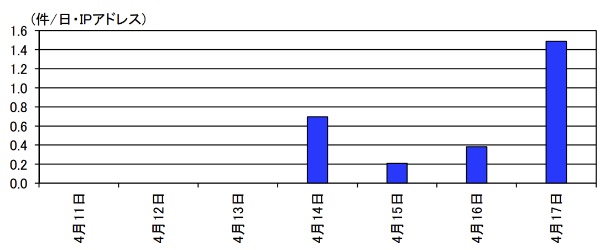

「CVE-2018-7600」に対する攻撃の観測動向(グラフ:警察庁)

(Security NEXT - 2018/04/18 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

WP向け操作ログ記録プラグインにSQLi脆弱性 - パッチ未提供

「Node.js」向けMySQLクライアントにRCE脆弱性

「PuTTY」に脆弱性、「WinSCP」「FileZilla」なども影響 - 対象の旧鍵ペアは無効化を

Ivanti製モバイル管理製品「Avalanche」に深刻な脆弱性 - 一部PoCが公開済み

サードパーティ製ソフトに起因する脆弱性7件を修正 - Atlassian

「MS Edge 124」がリリース、脆弱性17件を修正

「PAN-OS」脆弱性への攻撃、国内でも被害報告

「ClamAV」にクリティカルパッチ - サービス拒否の脆弱性など修正

「PAN-OS」のアップデートが公開 - 旧版にも順次提供予定

「PAN-OS」脆弱性、攻撃条件を修正 - 一部緩和策が「効果なし」に