疑似環境でサイバー攻撃者を泳がせ、挙動解析する「STARDUST」を開発 - NICT

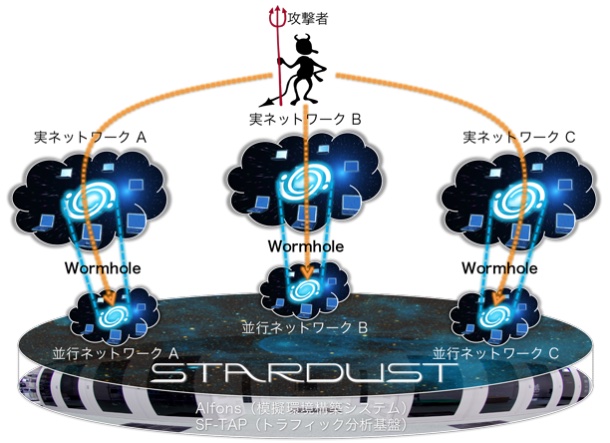

情報通信研究機構(NICT)は、攻撃対象とする組織の疑似ネットワーク環境へ攻撃者を誘い込み、侵入後の攻撃活動を監視、分析するための研究基盤「STARDUST」を開発した。

同研究基盤は、政府や企業など組織のネットワークに見せかけた疑似環境へ攻撃者を誘い込み、挙動を監視、解析するためのシステム。

実環境へ疑似ネットワークをVPNと多段NATを組み合わせたネットワーク機器で接続することで、実環境と同じIPアドレスを偽装。さらに疑似ネットワーク上では、模擬環境構築システム「Alfons」により、サーバや数十台から数百台規模の端末を稼働させ、偽の情報資産なども配置。実在する組織のように振る舞うことが可能。疑似環境は数時間ほどで構築できるという。

攻撃活動の分析にあたっては、同基盤の模擬端末上でマルウェアを実行。バックドアよりマルウェアを外部と接続させ、攻撃者に疑似ネットワーク内部の調査や感染活動、情報窃取などを行わせる。

攻撃活動の観察は、攻撃者に察知されないよう、L7トラフィックの解析基盤である「SF-TAP」を活用。ネットワークの外側からパケットを観測することで、長期間にわたる挙動の観測、分析が可能であるとしている。

組織の機微情報や不利益となる情報が含まれることから、標的型攻撃の被害者より、攻撃者が展開した活動内容について公開されることは少ないことから、今後は同システムの運用によって攻撃活動のデータを蓄積。対策技術の研究開発に活かすほか、セキュリティ関連組織などとも情報を共有していくという。

「STARDUST」の動作イメージ(画像:NICT)

(Security NEXT - 2017/05/31 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

J-CSIP、2023年4Qは脅威情報15件を共有 - 巧妙なフィッシングの報告も

先週の注目記事(2024年2月25日〜2024年3月2日)

Windowsのゼロデイ脆弱性「CVE-2024-21412」、昨年12月下旬より悪用

「セキュリティ10大脅威2024」 - 個人の脅威は順位表示を廃止

インシデント件数が約1割増 - 「スキャン」報告が倍増

国内組織狙う標的型攻撃 - 対象製品利用者は侵害有無の確認を

J-CSIP、24件の脅威情報を共有 - 標的型攻撃は5件

米政府、脆弱性「Citrix Bleed」についてガイダンスを公開

「Citrix ADC/Gateway」にゼロデイ脆弱性 - 標的型攻撃による悪用も

東大教員PCが標的型攻撃でマルウェア感染 - 対策ソフトは検知せず