IPA、1年以上前の脆弱性を放置するDNSサーバについて再度注意喚起 - 1年で600件以上の届け出

情報処理推進機構(IPA)は、2008年7月に明らかとなったDNSキャッシュポイズニングの脆弱性について、いまだに解消されていないDNSサーバが存在し、同機構へ届け出が寄せられているとして、注意喚起を行った。

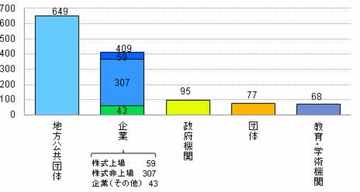

同機構では、脆弱性判明直後にくわえ、約4カ月経過した2008年12月にも届け出が多いとして注意を呼びかけている。2008年11月末の時点で届け出は666件だったが、2009年11月末の時点で1307件と倍近くまで増加。DNSサーバの運営主体としては、地方公共団体が649件ともっと多く、企業が409件、政府機関が95件と続いている。

パッチの未適用や設定変更未実施の運営主体(IPA)

パッチの未適用や設定変更未実施の運営主体(IPA)

同機構では、脆弱性関連情報の届け出に関する受付機関に指定されているが、効率化を理由に、不適切な運用に関して広く注意喚起を実施した上で、処理については取り扱いを中止している。今後は、同機構では同脆弱性の届け出について受理するものの、統計のみの利用にとどめる。

情報処理推進機構(IPA)

http://www.ipa.go.jp/

(Security NEXT - 2009/12/10 )

![]() ツイート

ツイート

PR

関連記事

2月のDDoS攻撃件数、前月の約1.2倍に - 71Gbps超の攻撃も

「BIND 9」に複数脆弱性 - 影響範囲広く緊急対応を

MS、2月の月例セキュリティ更新をリリース - ゼロデイ脆弱性2件に対応

2023年12月のDDoS攻撃、前月比3割減 - 規模も縮小

DDoS攻撃が大幅減 - 一方で約147Gbps超の攻撃も

【特別企画】導入進む「DMARC」、一方で不安も - トラブル回避のコツは?

9月に399件のDDoS攻撃を観測、前月比1割減 - IIJレポート

「CODE BLUE 2023」のタイムテーブル - 脆弱性関連の講演充実

「BIND 9」に複数の脆弱性 - アップデートが公開

研究者が脆弱性「TunnelCrack」を発表 - 多くのVPNクライアントに影響